IREX - Déploiement automatique et sécurisé : La révolution DevSecOps qui transforme l'industrie logicielle

Automatiser le déploiement, c’est aller plus vite. Le sécuriser, c’est aller plus loin. Ensemble, ils assurent des systèmes efficaces, stables et protégés contre les menaces.

SOMMAIRE

1. Introduction 2. Les fondements du déploiement automatique et sécurisé 3. Les bénéfices concrets 4. Mise en œuvre en 3 phases 5. Tendances et perspectives 6. Conclusion 7. Vidéo d'illustration 8. Voir aussi1. Introduction

Aujourd'hui, une part importante des incidents de cybersécurité trouve son origine dans des vulnérabilités introduites dès les premières phases du développement logiciel. Face à cette réalité, une approche s'impose progressivement comme un standard incontournable : le déploiement automatique et sécurisé, dans une logique DevSecOps.

Cette méthode vise à intégrer la sécurité tout au long du cycle de développement, transformant la manière dont les entreprises livrent leurs applications. Elle permet à la fois de réduire les risques de sécurité et d'accélérer les déploiements, apportant un gain réel en performance et en fiabilité.

Dans cet article, nous explorons les principes clés, les bénéfices concrets et les étapes d'implémentation d'une stratégie DevSecOps efficace.

2. Les fondements du déploiement automatique et sécurisé

a. Une évolution nécessaire

Dans un monde où les entreprises déploient plusieurs fois par jour, tester la sécurité en fin de cycle est devenu obsolète. L'évolution rapide des menaces impose une transformation profonde des pratiques : la sécurité doit être "shiftée à gauche", intégrée dès le développement.

Selon des rapports tels que ceux de GitLab ou OWASP, plus de 50% des failles exploitables proviennent de vulnérabilités introduites dans le code source ou ses dépendances.

b. Les piliers technologiques

Le déploiement automatique et sécurisé repose sur quatre piliers majeurs :

1. Intégration continue sécurisée (Secure CI)

- Tests de sécurité automatisés à chaque commit

- Analyse statique de code (SAST)

- Vérification des dépendances tierces

2. Déploiement continu sécurisé (Secure CD)

- Pipelines intégrant des étapes de validation de sécurité

- Déploiements sans interruption avec rollback automatique

- Surveillance continue après mise en production

3. Infrastructure-as-Code sécurisée (IaC Security)

- Templates standardisés et validés

- Contrôles de sécurité automatisés

- Conformité embarquée dans le code d'infrastructure

4. Culture DevSecOps (Shift-Left Security)

- Responsabilisation des développeurs

- Collaboration étroite Dev/Sec/Ops

- Formation continue aux bonnes pratiques

c. L'écosystème d'outils

Les outils modernes facilitent cette approche :

- CI/CD : GitLab, GitHub Actions, Jenkins

- Sécurité statique : SonarQube, Checkmarx

- Sécurité dynamique : OWASP ZAP, Burp Suite

- Sécurité des conteneurs : Trivy, Aqua Security

- IaC Security : Checkov, Terrascan

- Monitoring : Prometheus, Grafana

3. Les bénéfices concrets

a. Impact sur la sécurité

Les entreprises ayant intégré DevSecOps constatent des résultats significatifs :

- Réduction notable des vulnérabilités critiques (jusqu'à 60%, selon GitLab DevSecOps Report 2023)

- Détection plus précoce : les failles sont identifiées dès le commit, réduisant le coût de correction

- Conformité renforcée : les outils automatisés facilitent l'adhésion aux normes (ISO 27001, PCI-DSS, etc.)

b. Gains de performance

- Accélération des livraisons : déploiements plus fréquents et plus sûrs

- Moins d'erreurs humaines grâce à l'automatisation des étapes sensibles

- Réduction du MTTR (Mean Time to Resolution), parfois divisée par 10 grâce aux rollbacks

c. Avantage économique

- Moins d'incidents = moins de coûts (réduction des pertes associées aux failles, amendes, image)

- Productivité accrue des équipes de développement

- Meilleure compétitivité grâce à une mise en marché plus rapide

4. Mise en œuvre en 3 phases

a. Évaluation et planification

- Audit de la chaîne CI/CD existante

- Analyse des faiblesses de sécurité

- Définition d'une feuille de route progressive

- Identification des besoins en formation

b. Mise en place des outils

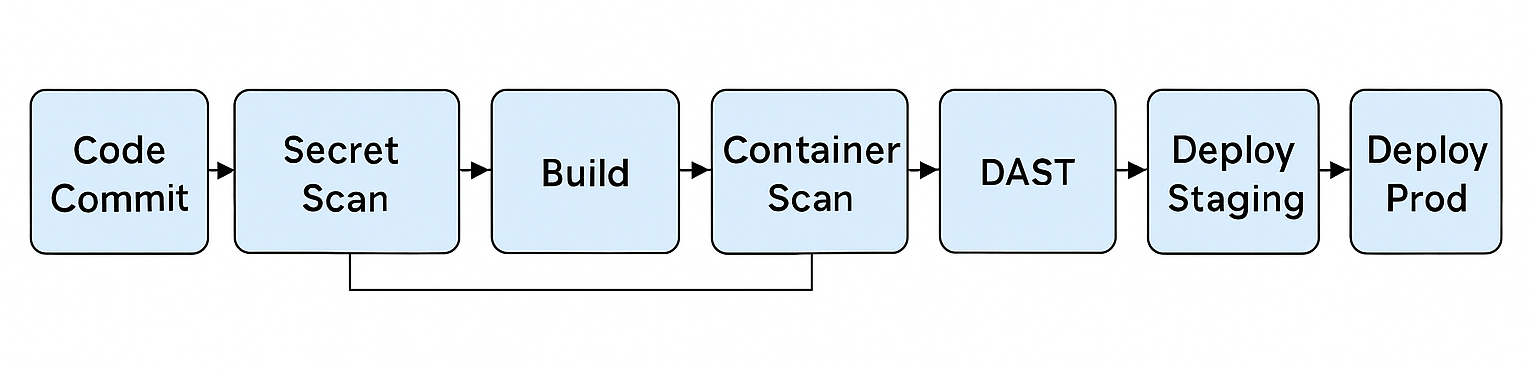

Exemple de pipeline sécurisé :

Code Commit → Secret Scan → SAST → Build → Container Scan → DAST → Infra Scan → Deploy Staging → Tests → Deploy Prod

Outils recommandés :

- GitLab CI/CD, Jenkins

- SonarQube, Snyk, OWASP ZAP

- Trivy, Aqua, Checkov, Terrascan

c. Déploiement progressif

- Vague 1 : projets pilotes non critiques

- Vague 2 : applications majeures

- Vague 3 : systèmes critiques avec supervision renforcée

- Vague 4 : généralisation à l'ensemble du SI

5. Tendances et perspectives

a. Intelligence artificielle et sécurité

- Détection prédictive de failles via machine learning

- Auto-remédiation automatisée sur certaines erreurs connues

- Modélisation des menaces assistée par IA

b. Cloud-native et Zero Trust

- Service mesh avec sécurité intégrée (ex. Istio)

- Architecture Zero Trust généralisée dans les microservices

- Policy-as-Code avec OPA (Open Policy Agent)

c. Conformité automatisée

- Contrôles automatiques de conformité (SOC2, GDPR, etc.)

- Audit trail généré en continu par les pipelines

- Protection des données intégrée by design

6. Conclusion

Le déploiement automatique et sécurisé, dans une logique DevSecOps, n'est plus une option — c'est une nécessité stratégique pour les entreprises modernes.

Cette approche permet :

- Une sécurité intégrée dès le développement

- Une accélération des livraisons

- Une réduction drastique des risques et des coûts liés aux incidents

Adopter le DevSecOps, c'est faire le choix d'une innovation responsable, capable d'allier vitesse, qualité et confiance dans un environnement numérique de plus en plus exigeant.

7. Vidéo d'illustration

8. Voir aussi

Heil Tchamba Nana

Présentement étudiant en quatrième année informatique filière système et réseaux à l'université de Yaoundé 1, et junior DevOps, je suis passionné par le dévéloppement logiciel, automatisation des processus ainsi que la sécurité informatique.

No comments yet. Start a new discussion.