IREX - Déploiement et Opérationnalisation de ClamAV sur Linux

Dans un environnement où la menace est interne et constante, la protection d'un serveur ou d'un poste de travail exige une vigilance active. C'est là qu'intervient ClamAV. ClamAV est le moteur antivi

1. Objectif du Projet

2. Architecture et Préparation de l'Environnement

3. Configuration et Opérationnalisation du Démon

4. Test Opérationnel et Gestion des Incidents)

5. Conclusion et Aperçu Professionnel

1. Objectif du Projet

Ce projet vise à démontrer la capacité à installer, configurer et opérer le moteur antivirus ClamAV (Open Source) sur un point de terminaison Linux. Il se concentre sur l'implémentation du démon clamd pour garantir des analyses rapides et une gestion efficace des bases de signatures. Compétences Démontrées : Installation de paquets, gestion des services Linux (Systemd), configuration de sécurité, gestion des mises à jour de signatures (Threat Intelligence), et exécution de scans à la demande.

2. Architecture et Préparation de l'Environnement

a. Composants ClamAV

La puissance de ClamAV réside dans la séparation de ses fonctions clés en trois composants distincts. Comprendre leur rôle est essentiel pour la maintenance et l'optimisation en environnement professionnel.

| Composant | Rôle Opérationnel | Avantage Clé |

|---|---|---|

clamd |

Démon (service) résident en mémoire, multi-threadé. | Garantit des scans rapides et évite de recharger la base à chaque requête, indispensable en production. |

freshclam |

Moteur de mise à jour des bases de signatures. | Maintien de l'efficacité de la détection contre les menaces récentes (gestion de la Threat Intelligence). |

clamscan |

Scanner en ligne de commande (mode ponctuel, charge la base à chaque exécution). | Utile pour les scripts d'analyse rapide ou les vérifications uniques, ne nécessite pas le démon. |

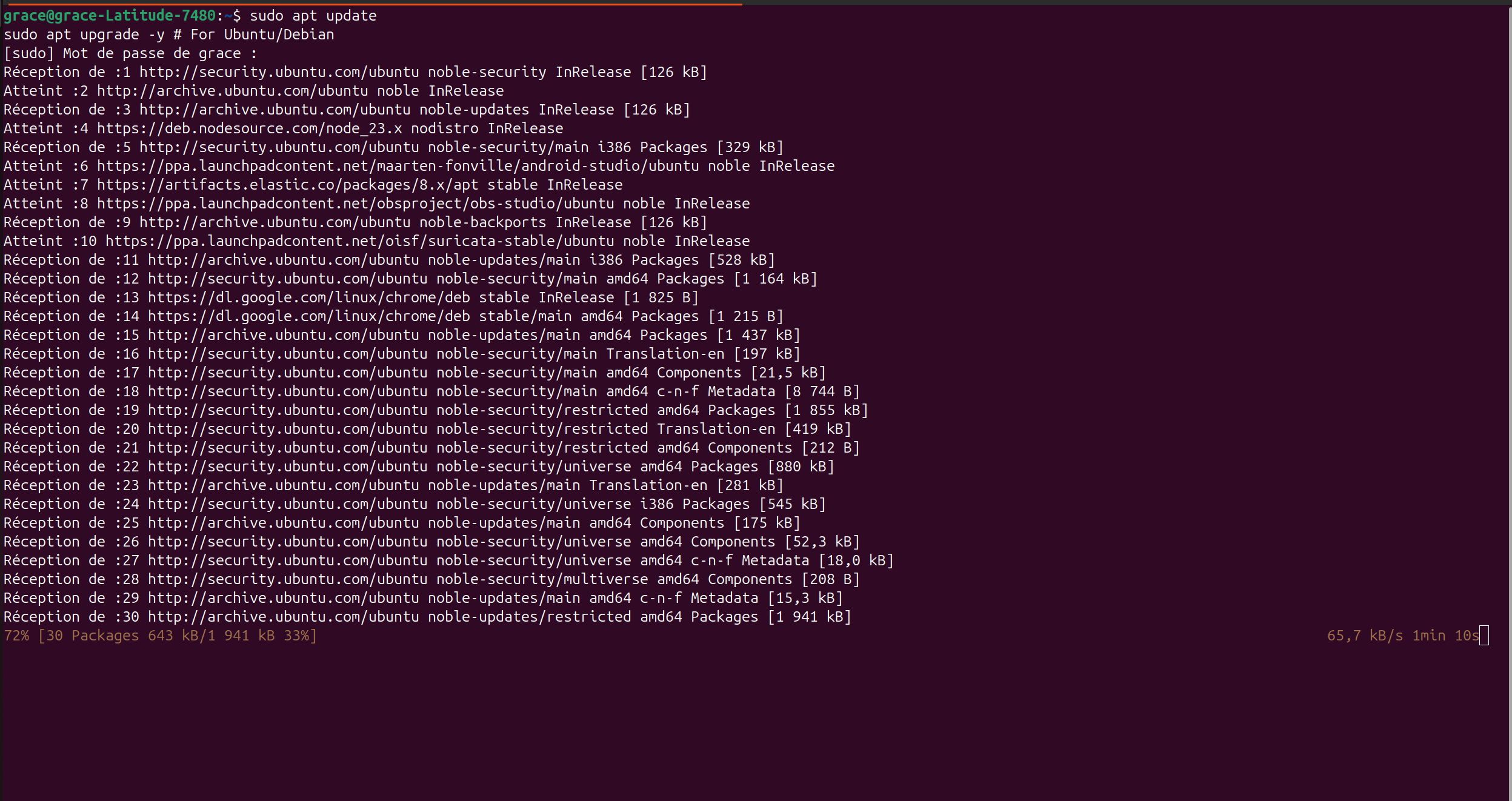

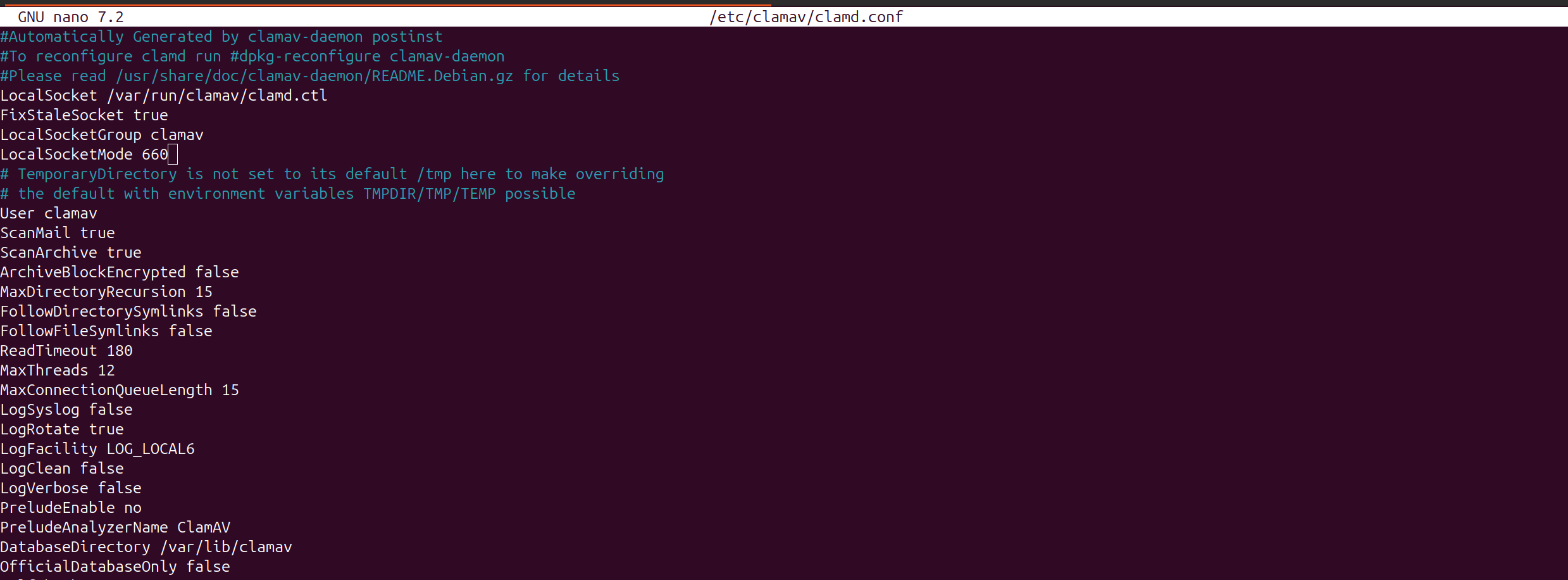

b. Installation du Moteur (Debian/Ubuntu)

L'installation inclut le scanner et le démon (clamav-daemon), essentiel pour la performance en production.

sudo apt install clamav clamav-daemon -y

3. Configuration et Opérationnalisation du Démon

Pour qu'un antivirus soit efficace, son service doit être stable et sa base de données à jour.

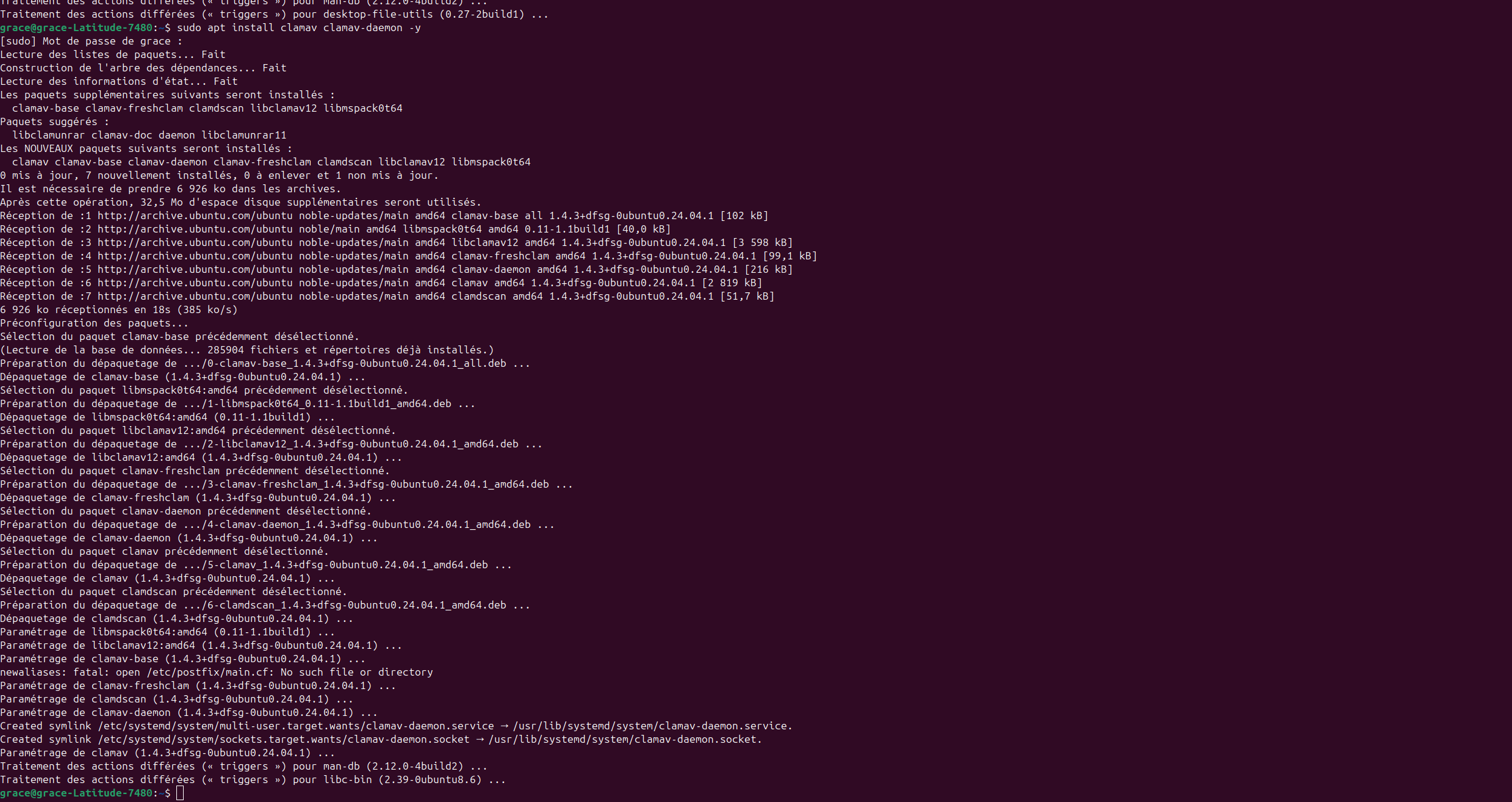

a. Mise à Jour Initiale des Signatures

Avant de lancer le démon, nous arrêtons le service d'arrière-plan pour forcer la première mise à jour complète de la base de données.

sudo freshclam

sudo systemctl start clamav-freshclam

sudo systemctl enable clamav-freshclam

b. Configuration et Lancement du Démon (clamd)

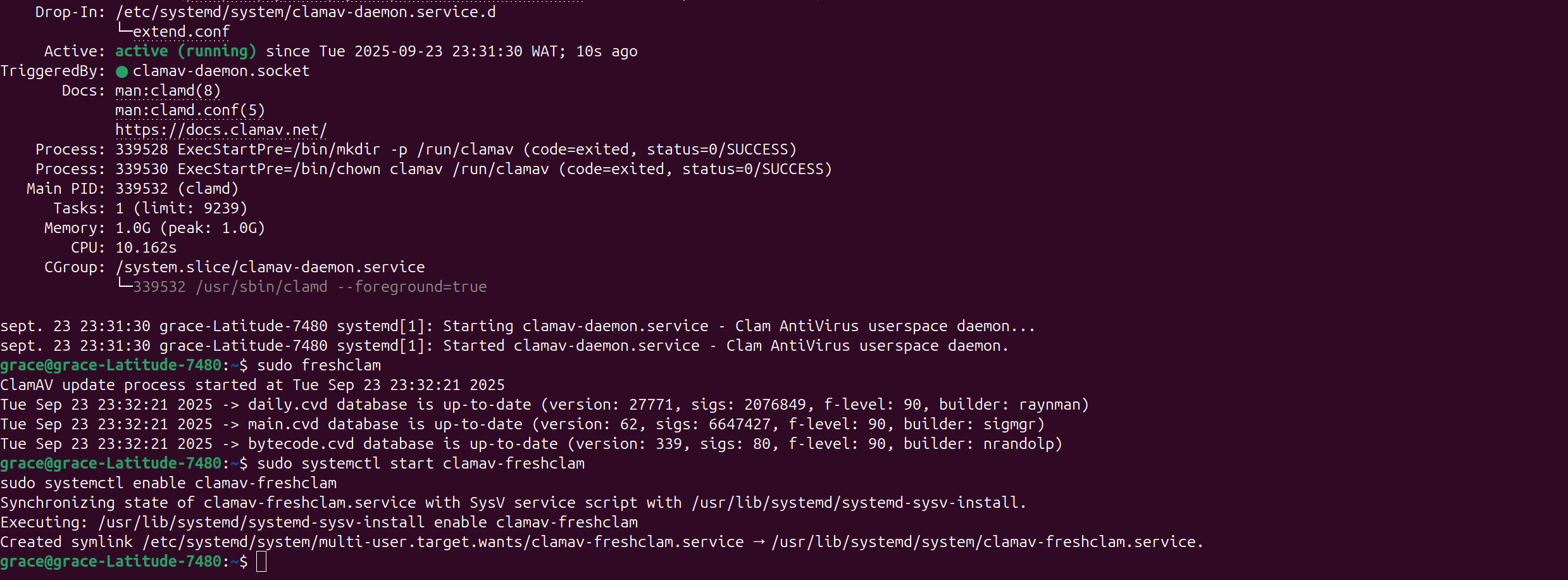

Le fichier de configuration doit être nettoyé pour que le service démarre correctement.

i. Modification du fichier de configuration :

Action : Commenter la ligne Example et s'assurer que LocalSocket n'est pas commentée.

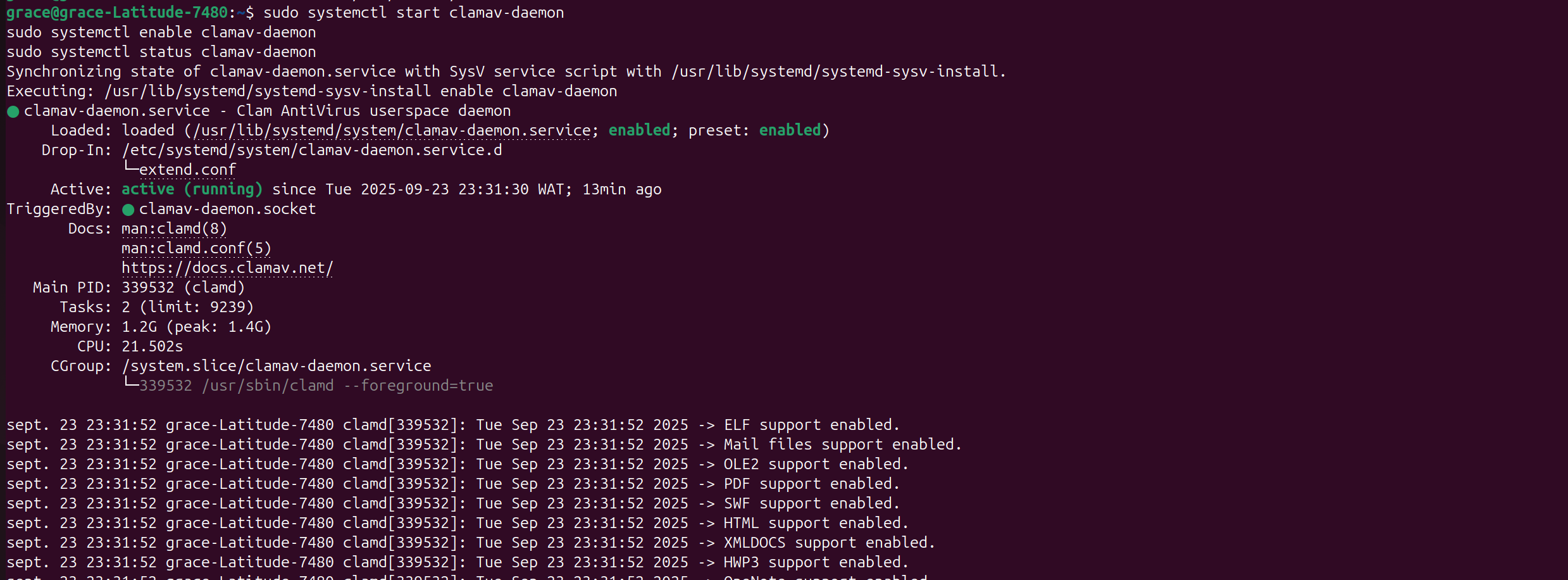

ii. Démarrage et Vérification du service :

sudo systemctl enable clamav-daemon

sudo systemctl status clamav-daemon

4. Test Opérationnel et Gestion des Incidents

La preuve de l'implémentation réside dans la capacité à détecter et à gérer une menace.

a. Préparation de la Zone de Quarantaine

Créer un répertoire sécurisé pour isoler les fichiers malveillants, ce qui permet une analyse post-incident sans risque d'exécution.

sudo mkdir /var/log/clamav/quarantine

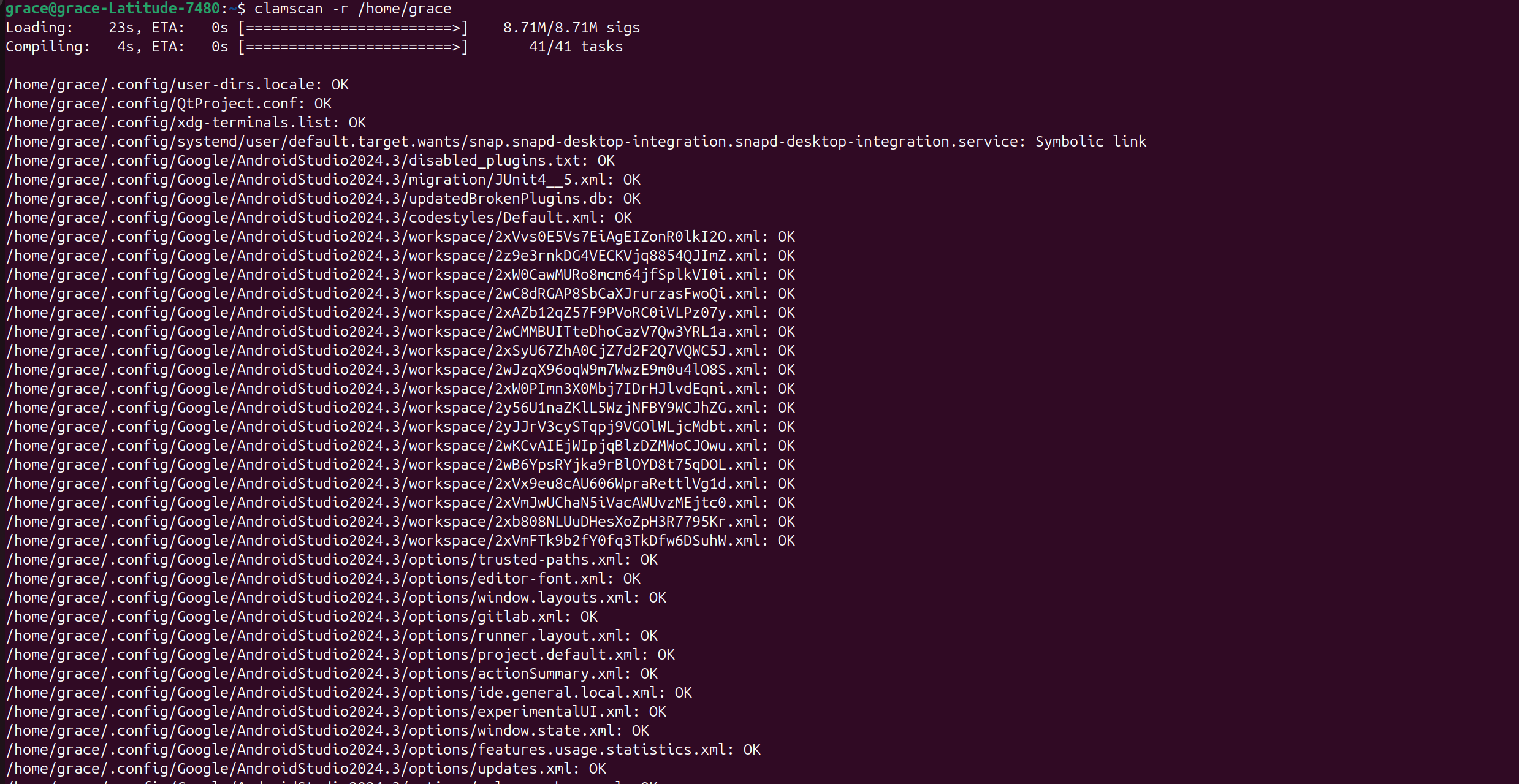

b. Exécution du Scan Rapide (clamdscan)

Analysez l'intégralité de votre repertoire avec:

Nous utilisons le démon pour scanner le répertoire dans lequel le fichier EICAR (fichier test) se trouve et déplaçons le vers la quarantaine.

c. Log de Détection (Preuve de Fonctionnement)

Le journal de ClamAV fournit la preuve irréfutable que le moteur d'analyse a fonctionné et a pris une action.

5. Conclusion et Aperçu Professionnel

Ce déploiement de ClamAV démontre une maîtrise pratique des outils de défense essentiels. L'accent mis sur le déploiement du démon (clamd) et la gestion rigoureuse des bases de signatures (freshclam) sont la preuve d'une compréhension des exigences de performance et de sécurité en production.

Ce projet valide la capacité à :

- Mettre en place des solutions de sécurité open source de manière autonome.

- Gérer les services Linux critiques (Systemd).

- Documenter les étapes de détection et de réponse (via la quarantaine et les logs).

DJIEMO KEMBOU GRACE RIHANNA

Stagaire académique chez IREX dans le domaine de la cybersécurité

No comments yet. Start a new discussion.