Blog

Parcourez les sujets et nouveautés abordés à IREX.

Sécurisation des Authentifications dans les plans de travail numériques

cybersécurité

Sécurisation des Authentifications dans les plans de travail numériques

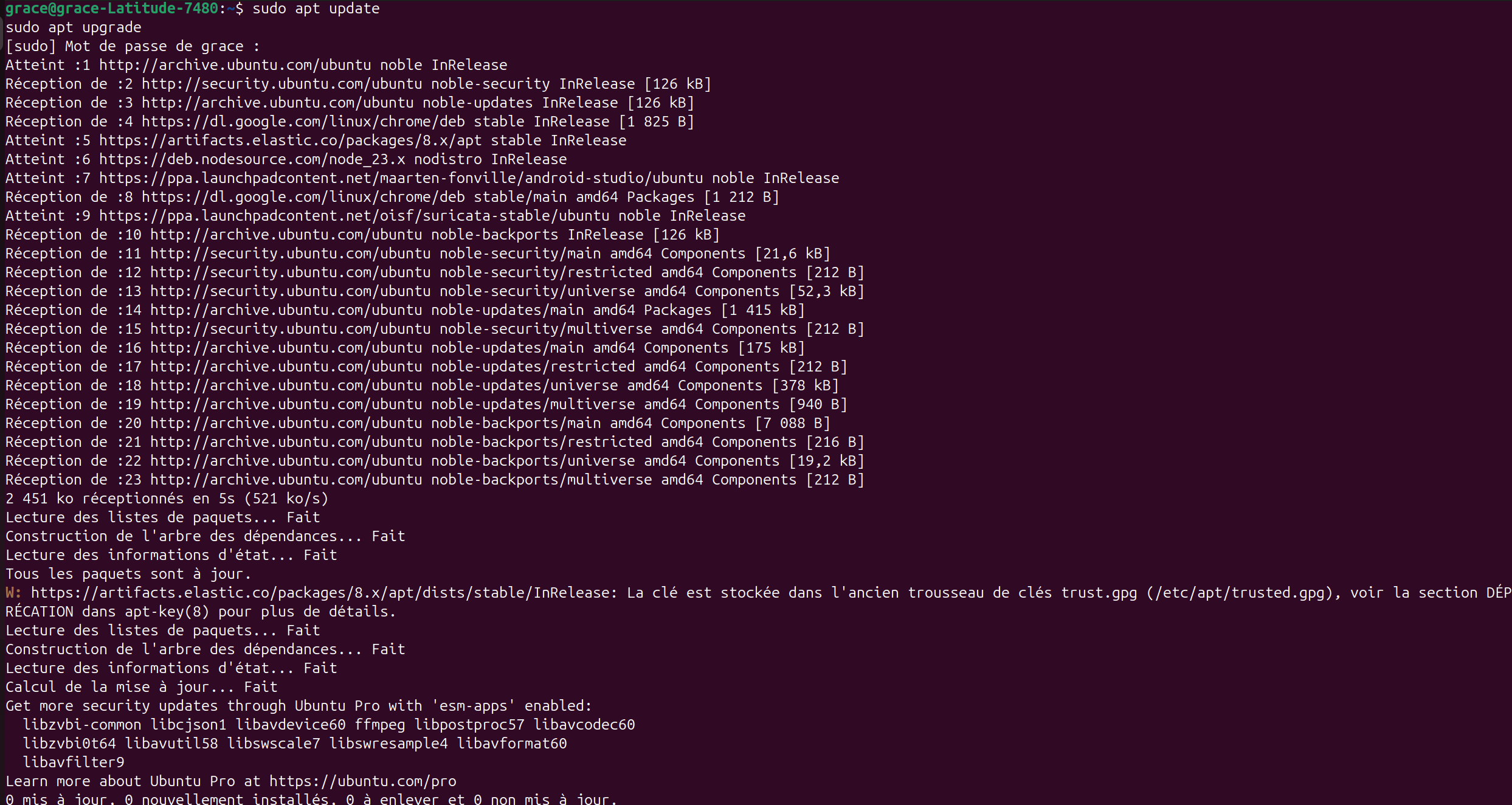

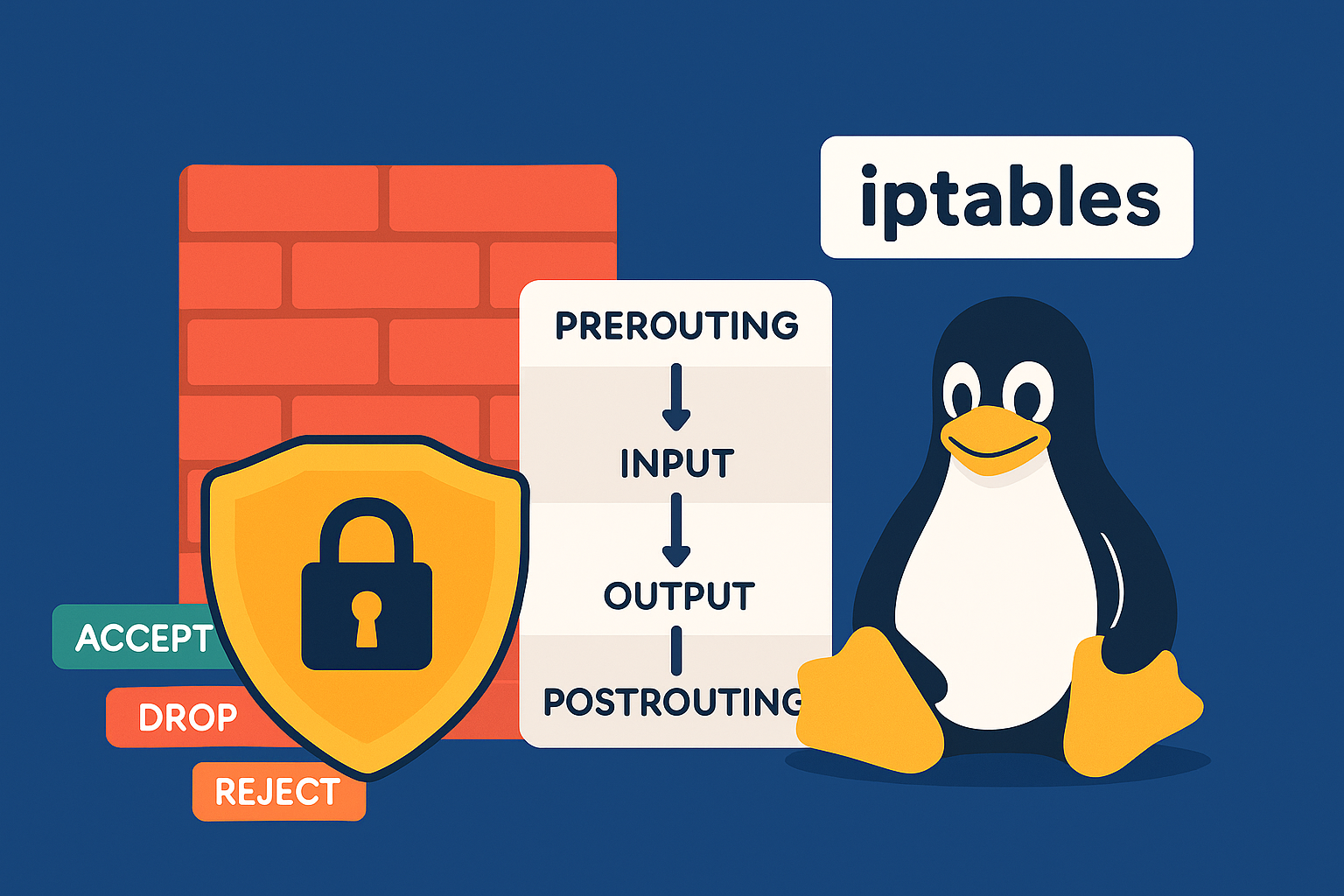

Cet article explore l'importance de la sécurisation des authentifications dans les plans de travail numériques en couvrant les types (2FA, SSO), les stratégies (Blue-Green, Canary, Rolling) et des exe