IREX - Installer et Déployer Suricata en mode IDS

Surchargée, la protection simple ne suffit plus. Suricata est un gardien invisible, un système IDS/IPS open-source qui analyse chaque mouvement pour repousser les menaces du réseau.

1. Introduction

2. Préparation de l'environnement

3. Installation de Suricata

4. Configuration (Variables et Interfaces)

5. Configuration et Validation Opérationnelle

6. Surveillance et Test de Détection

7. Conclusion

8. Illustration vidéo

9. Voir aussi

1. Introduction

Dans un monde où chaque clic et chaque connexion peut être une porte d'entrée pour des menaces, la simple protection par un pare-feu ne suffit plus. Imaginez un système capable non seulement de repousser les intrus, mais aussi de voir et d'analyser chaque mouvement suspect à l'intérieur de votre réseau, comme un gardien invisible qui ne dort jamais. Ce système existe, et il s'appelle Suricata. Ce guide vous montrera comment mettre en place cet outil puissant, un Système de Détection et de Prévention d'Intrusions (IDS/IPS) open-source.

2. Préparation de l'environnement

Avant d'installer Suricata, nous devons préparer notre système. Une fondation solide est la clé de toute architecture de sécurité. Nous allons mettre à jour notre gestionnaire de paquets et installer les dépendances nécessaires. Ces bibliothèques sont essentielles pour permettre à Suricata de compiler et de fonctionner correctement. Entrez les commandes suivantes dans votre terminal:

sudo apt upgrade

sudo apt install build-essential libpcap-dev libyaml-dev libjansson-dev libpcre2-dev zlib1g-dev libnss3-dev liblz4-dev rustc cargo -y

3. Installation de Suricata

La manière la plus fiable d'obtenir la dernière version de Suricata est d'utiliser le référentiel officiel de l'OISF (Open Information Security Foundation). Cela garantit que nous avons la version stable la plus récente, avec toutes les fonctionnalités et correctifs de sécurité à jour.Entrez les commandes suivantes:

sudo apt update

sudo apt install suricata -y

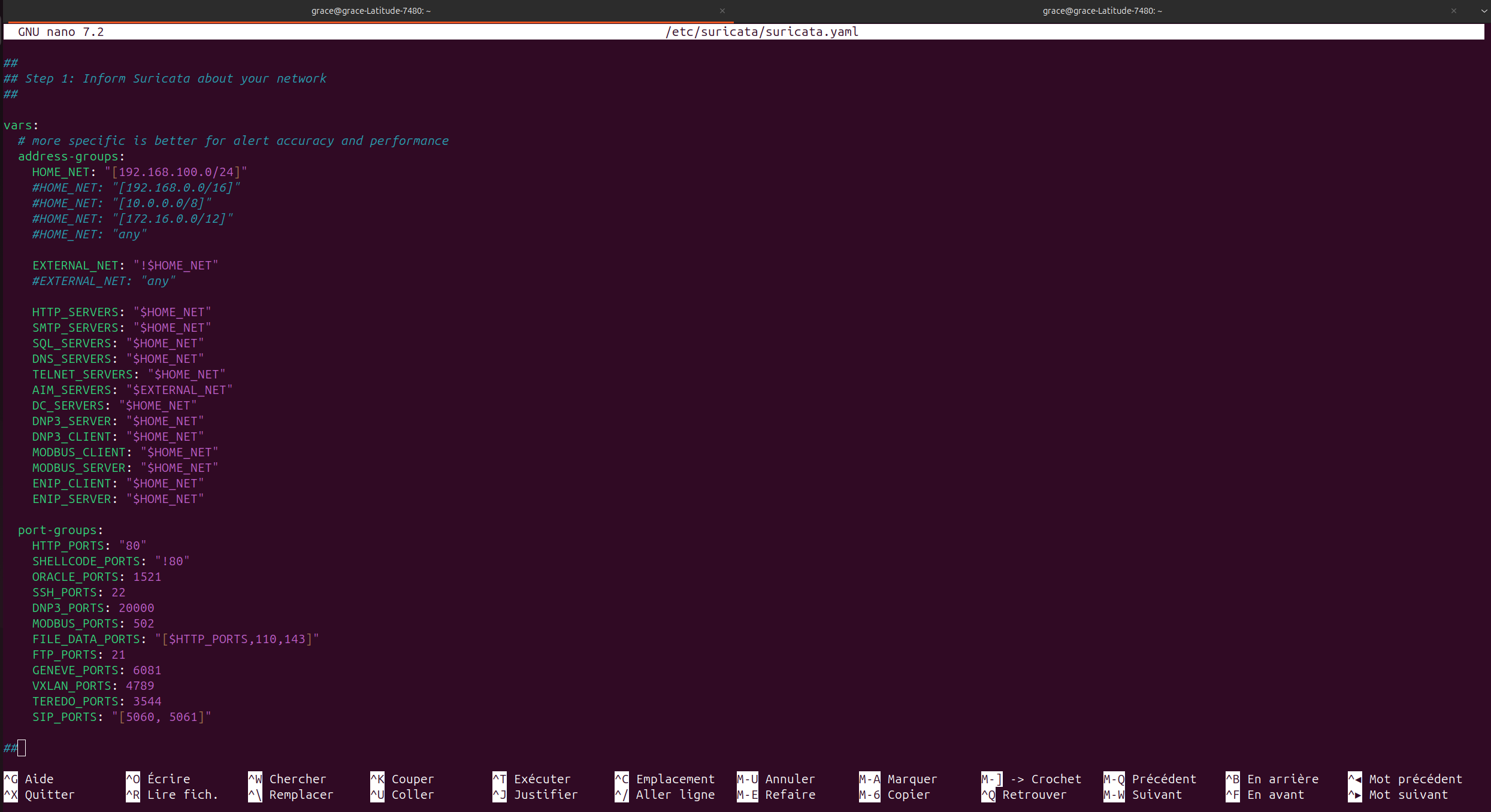

4. Configuration (Variables et Interfaces)

Suricata est puissant, mais sans une configuration appropriée, il est aveugle. Le fichier de configuration, suricata.yaml, est le centre de contrôle. Nous devons lui indiquer quel réseau surveiller et quelle interface écouter.

a. Identifier votre réseau:

Utilisez la commande ip a pour trouver le nom de votre interface. C'est souvent eth0 ou enp0s3 .Ou encore wlp2s0 si vous utilisez un Wi-Fi.

b. Modifier le fichier de Configuration:

Ouvrez le fichier de configuration avec un éditeur de texte avec la commande:

c. Définir le réseau à surveiller

Définissez la plage d'adresses IP de votre réseau local. HOME_NET: "[192.168.1.0/24]" (Remplacez par votre propre plage)

d. Activer l'interface de surveillance

Dans la section af-packet, remplacez l'interface par la vôtre.

5. Configuration et Validation Opérationnelle

Une fois les variables principales configurées, il est crucial de mettre à jour la base de connaissances de Suricata et de valider que le service peut démarrer sans erreur.

a. Mise à jour des règles

Les règles sont le cœur de la détection. Elles contiennent les signatures d'attaques connues. suricata-update est l'outil qui télécharge et gère ces règles, garantissant que Suricata est toujours à jour face aux nouvelles menaces. Entrez la commande suivante dans votre terminal:

b. Test de la configuration

Avant de lancer Suricata, il est essentiel de vérifier que notre configuration est correcte. Une seule erreur de syntaxe pourrait empêcher le service de démarrer. La commande -T est notre meilleur ami pour cette étape:

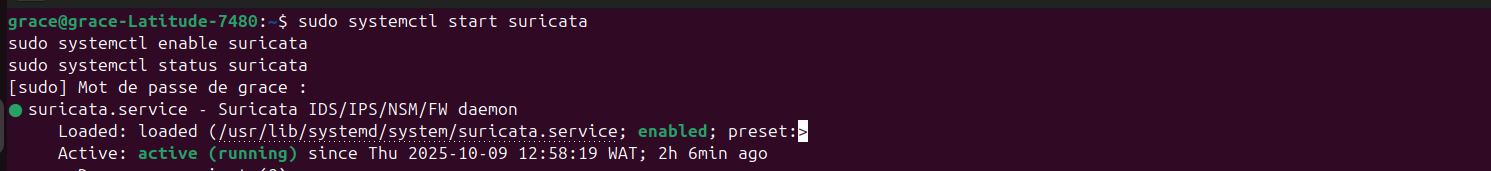

c. Lancer Suricata

Maintenant que tout est prêt et validé, nous pouvons lancer le service Suricata en arrière-plan avec:

sudo systemctl enable suricata

sudo systemctl status suricata

La capture d'écran montrant le statut du service Suricata en cours d'exécution (active (running))

6. Surveillance et Test de Détection

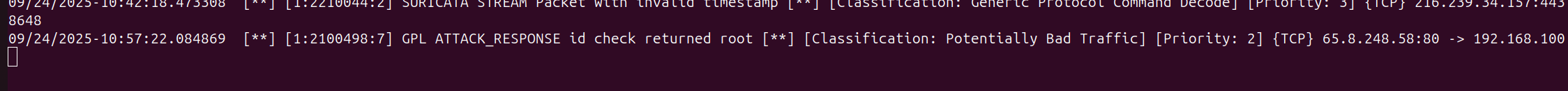

Le système est en cours d'exécution. Nous allons maintenant vérifier qu'il est capable de détecter une activité malveillante ou suspecte, en commençant par la surveillance des logs.

a. Surveillance en temps réel

Pour voir les alertes en direct, nous allons surveiller le fichier de log fast.log avec la commande tail:

b. Déclencher une fausse alerte

Pour prouver que notre système est opérationnel, nous allons générer une alerte intentionnellement. Dans un autre terminal, exécutez la commande suivante. Elle est conçue pour déclencher une règle de test de Suricata.

Revenez au premier terminal. Vous devriez voir une alerte s'afficher dans fast.log

7. Conclusion

Ce projet a mis en lumière la puissance de Suricata, qui va bien au-delà d'un simple outil de détection. En le déployant, vous avez installé un système nerveux pour votre réseau, capable de détecter en temps réel les moindres anomalies, des tentatives d'intrusion les plus évidentes aux menaces les plus subtiles. Suricata incarne le passage d'une sécurité passive (dépendante des pare-feu) à une sécurité proactive et intelligente. En bref, Suricata ne se contente pas de vous protéger, il vous donne les moyens de contrôler votre sécurité, vous transformant d'une cible potentielle en un défenseur averti. C'est l'essence même d'une cybersécurité moderne et robuste.

8. Illustration vidéo

La vidéo ci-dessous montre comment installer, configurer et déployer Suricata en mode IDS (Intrusion Detection System)

9. Voir Aussi

Pour approfondir votre expertise en défense réseau et explorer d'autres outils de sécurité essentiels, consultez les ressources additionnelles ci-dessous :

DJIEMO KEMBOU GRACE RIHANNA

Stagaire académique chez IREX dans le domaine de la cybersécurité

No comments yet. Start a new discussion.