IREX - Chasse aux Rootkits : Maîtriser Rkhunter pour une Sécurité Hôte Imparable

Rootkits : La menace Linux que vous ne voyez pas. Est-il déjà trop tard ? Maîtrisez RKHunter et reprenez le contrôle total de l'intégrité de votre système.

1. Introduction : L'Invisible Menace des Rootkits

2. Déploiement et Établissement de la Ligne de Base

3. Lancement de la Phase de Détection Active

4. Démonstration de la Pensée Critique (Gestion des Faux Positifs)

5. Conclusion : L'Architecture de la Cybersécurité Proactive

1. Introduction : L'Invisible Menace des Rootkits

Dans l'univers impitoyable de la cybersécurité, les rootkits représentent la menace ultime : des outils malveillants conçus pour accorder un accès persistant et furtif au niveau "root" (administrateur) d'une machine, tout en masquant leur présence aux outils de sécurité classiques. Face à cette invisibilité, l'IDS (Système de Détection d'Intrusion) basé sur l'hôte comme Rkhunter (Rootkit Hunter) devient notre ligne de défense la plus critique.

2. Déploiement et Établissement de la Ligne de Base

L'efficacité de Rkhunter repose sur un concept simple mais puissant : la vérification de l'intégrité des fichiers.

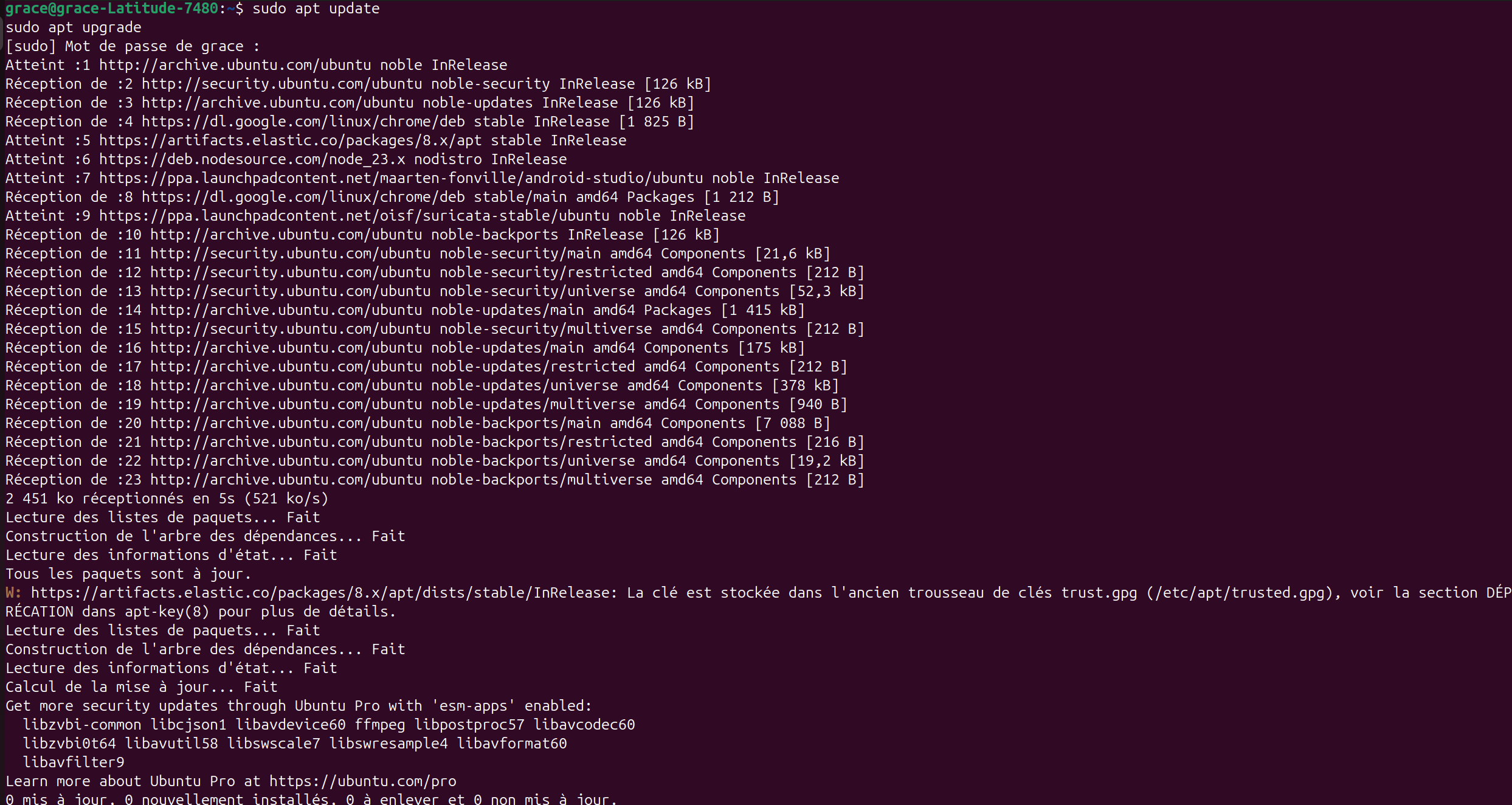

a. Installation Initiale

Après avoir mis à jour le système, l'installation est rapide, garantissant que nous disposons de la dernière version pour la meilleure couverture de menaces.

sudo apt install rkhunter

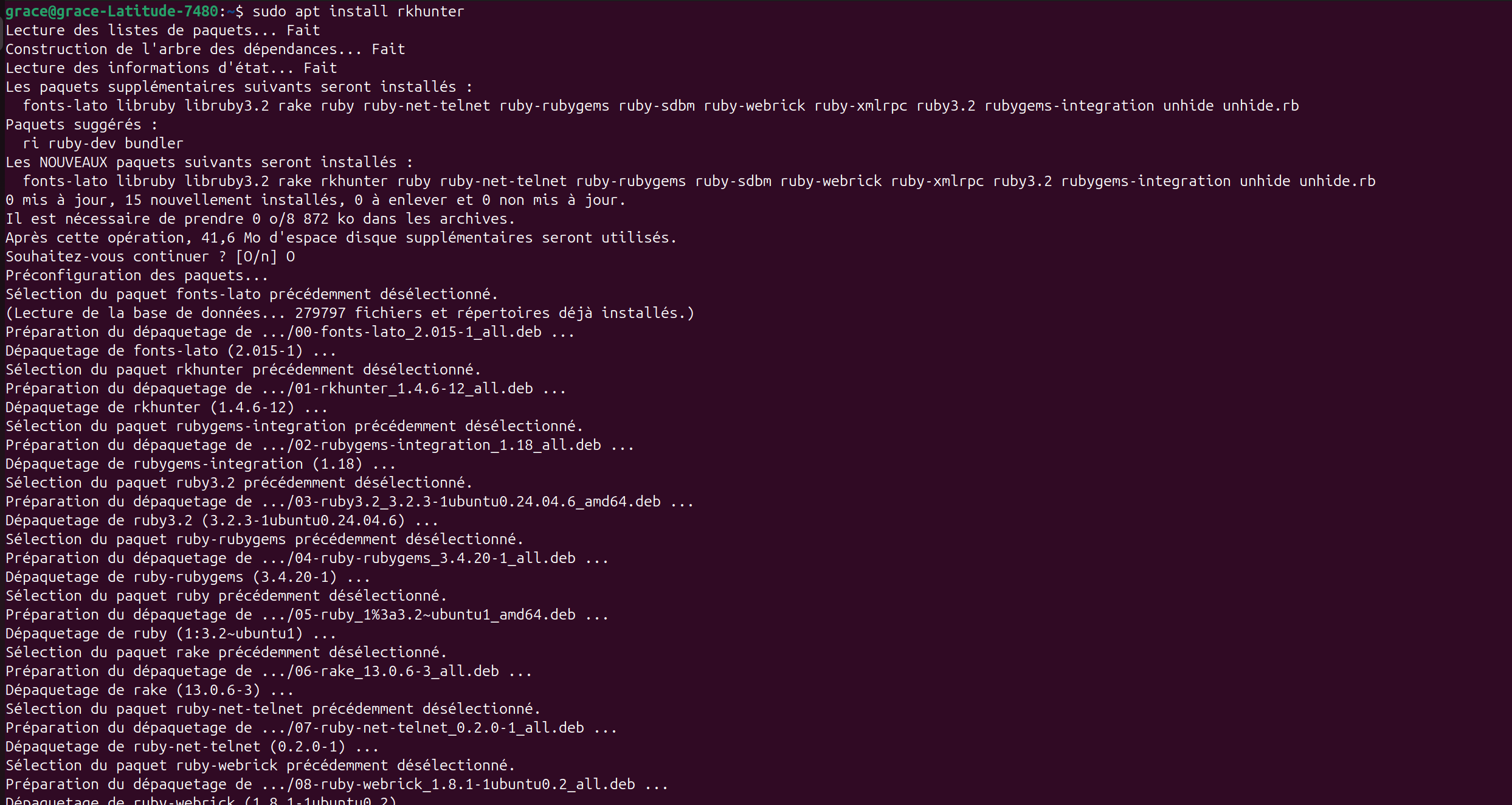

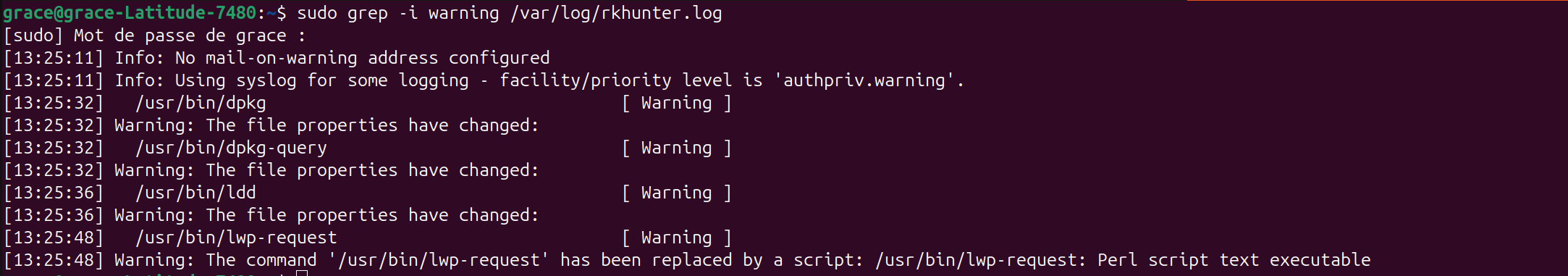

b. Mise à jour des Signatures

Avant tout scan, il est impératif de mettre à jour la base de données de signatures (signatures de rootkits connus, hachages de fichiers systèmes légitimes, etc.).

c. Création du Référentiel (Baseline) : La Clé de l'Intégrité

C'est l'étape la plus cruciale. Nous créons un instantané ("baseline") des propriétés (principalement les hachages SHA-1) des fichiers système critiques sur une machine propre. C'est le point de référence qui permettra à Rkhunter de détecter toute altération future.

Concept Clé : Le hachage (hashing) est une empreinte numérique unique. Si un attaquant modifie ne serait-ce qu'un seul bit d'un fichier système, son hachage change, ce qui est immédiatement détecté par Rkhunter.

3. Lancement de la Phase de Détection Active

a.Exécution du Premier Scan

Nous lançons le processus d'audit complet. Le drapeau --skip-keypress est utilisé pour automatiser l'exécution sans intervention manuelle, optimisant l'efficacité.

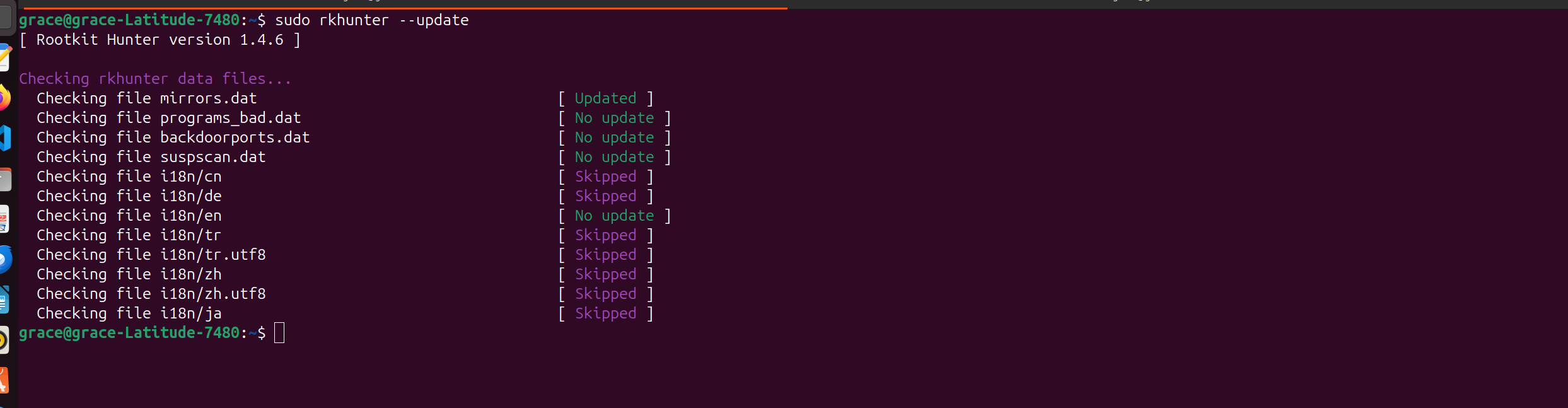

b.Analyse et Interprétation du Journal

Un professionnel se concentre sur les preuves et les artefacts. Le résumé de l'écran n'est qu'un aperçu ; l'analyse approfondie se fait dans le journal de bord.

4. Démonstration de la Pensée Critique (Gestion des Faux Positifs)

Un bon outil IDS génère du bruit. L'expertise réside dans la capacité à trier les signaux des bruits, c'est-à-dire à distinguer une véritable compromission d'un faux positif (un changement légitime).

a.Simulation et Détection d'une Altération Légitime

Pour illustrer notre processus d'analyse, nous modifions intentionnellement le fichier de configuration SSH, comme si une mise à jour système ou une action administrative l'avait fait.

i. Modification Simulé

ii. Scan de Rkhunter:Le prochain scan rapportera un Avertissement pour ce fichier.

b. Processus d'Investigation et de Résolution

i. Investigation (Vérification d'Intégrité):Nous utilisons l'outil diff pour comparer le fichier actuel avec une sauvegarde ou la version d'origine du paquet.

L'output confirme que la seule différence est le commentaire que nous avons ajouté. Le changement est donc légitime.

ii. Résolution (Mise à jour du Référentiel):Puisque le changement est bénin, nous mettons à jour le référentiel de Rkhunter pour ce fichier spécifique. Cela marque le nouvel état comme "connu et propre", éliminant le futur faux positif.

Ici, on ne se contente pas de faire tourner un outil. L'analyse de l'output, identification de la cause racine (manuelle vs. malveillante), et maîtrise de la gestion de l'état de l'IDS pour maintenir sa fiabilité est mise en avant

5. Conclusion : L'Architecture de la Cybersécurité Proactive

L'implémentation de Rkhunter va bien au-delà de la simple installation de logiciels. Elle incarne le principe fondamental de la cybersécurité moderne : la défense en profondeur. En combinant un référentiel d'intégrité de fichiers solide avec un mécanisme d'automatisation et d'alerte bien réglé, nous avons mis en place un système de détection d'intrusion basé sur l'hôte (HIDS) fiable et à faible bruit. Ce niveau de détail et de rigueur dans le monitoring est la pierre angulaire de la résilience cybernétique. La capacité de chasser les menaces invisibles comme les rootkits est ce qui sépare un simple utilisateur d'outils d'un véritable architecte de la sécurité. C'est l'essence même de la maîtrise des systèmes et de la sécurité proactive que tout environnement d'entreprise exige.

DJIEMO KEMBOU GRACE RIHANNA

Stagaire académique chez IREX dans le domaine de la cybersécurité

No comments yet. Start a new discussion.