IREX - Simplifiez la gestion des accès avec Keycloak : guide d’introduction

Vous en avez assez de retenir mille mots de passe ? Keycloak simplifie la vie des utilisateurs tout en renforçant la sécurité des entreprises.

1. Introduction

2. Qu’est-ce qu’un IdP (Keycloak) ?

3. Comment fonctionne un Identity Provider (IdP) ?

4. Architecture de Keycloak et fédération d’identités

5. Accéder et configurer Keycloak

6. Conclusion

- Introduction

- Le Single Sign-On (SSO)

- L’authentification multifacteur (MFA)

- La gestion centralisée des utilisateurs, rôles et groupes

- La fédération d’identités via des Identity Providers (IdP) comme LDAP, Active Directory, Google, GitHub, etc.

- Qu’est-ce qu’un IdP (Keycloak) ?

- LDAP / Active Directory

- Azure AD

- Google Workspace

- GitHub, GitLab

- Autres instances Keycloak

- Comment fonctionne un Identity Provider (IdP) ?

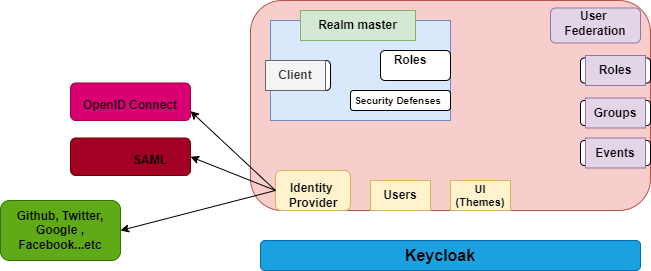

- Architecture de Keycloak

- Serveur Keycloak : cœur du système — il gère l’authentification, l’autorisation, les tokens et les sessions (OIDC, OAuth 2.0, SAML 2.0).

- Bases de données : stocke utilisateurs, rôles, groupes, sessions et configurations.

- Fournisseurs d’identité externes : possibilité de déléguer l’authentification à LDAP, AD, Google, GitHub, Azure AD, etc.

- Clients / Applications : applications web, mobiles ou API enregistrées comme clients dans Keycloak.

- Realms : espaces d’authentification isolés, avec leurs propres utilisateurs, rôles et politiques.

- Consoles : Admin Console pour l’administration, Account Console pour la gestion du profil utilisateur.

- Administration Console : permet d’accéder à la console d’administration.

- Account Console : permet aux utilisateurs de gérer leur profil personnel.

- Realm : contexte d’authentification (par défaut master, mais vous pouvez créer d’autres realms).

- Clients : applications qui utilisent Keycloak comme fournisseur d’identité.

- Users : gestion des utilisateurs, création, suppression, affectation de rôles.

- Groups & Roles : gestion centralisée des autorisations.

- Identity Providers : connexion de Keycloak à d’autres IdP (Google, LDAP, etc.).

- Conclusion

Dans un monde où les applications se multiplient, la gestion des identités et des accès devient un enjeu majeur. Les entreprises ont besoin d’un système centralisé pour authentifier les utilisateurs et gérer leurs droits.

Keycloak, solution open source développée par Red Hat, permet de centraliser cette gestion grâce à :

Dans cet article, nous allons explorer comment Keycloak se connecte à un IdP et comment mettre en place cette fédération d’identités.

Un Identity Provider (IdP) est un service qui gère l’authentification des utilisateurs et fournit les informations nécessaires (login, email, rôle…) aux applications consommatrices.

Exemples d’IdP courants :

Keycloak agit comme un Service Provider (SP) et délègue l’authentification à un IdP externe via des protocoles standards : SAML 2.0, OpenID Connect (OIDC) ou OAuth 2.0. Ainsi, il n’est pas nécessaire de créer de nouveaux utilisateurs dans Keycloak si un compte existe déjà sur l’IdP.

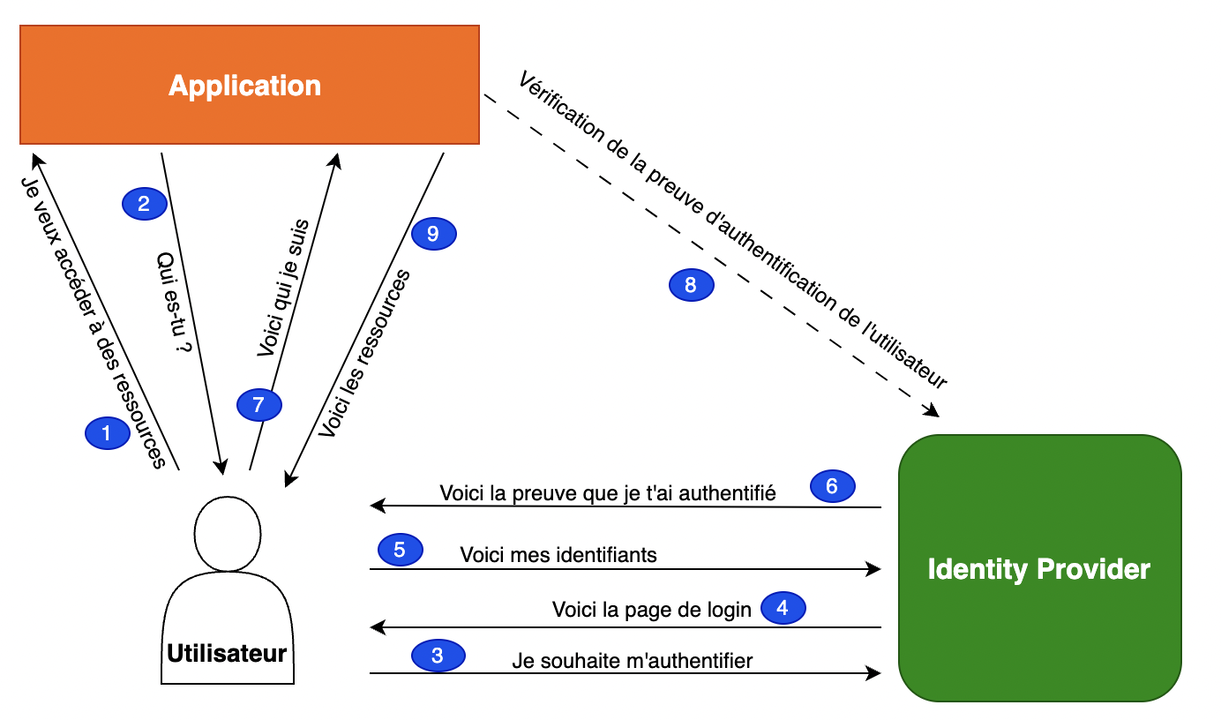

Cette image illustre le processus d’authentification fédérée via un Identity Provider (IdP), typique du Single Sign-On (SSO) avec Keycloak.

-

1.Demande d’accès : l’utilisateur tente d’accéder à l’application sans être authentifié.

2.Identification requise : l’application redirige vers l’IdP pour l’authentification.

3.Connexion : l’utilisateur choisit de se connecter via l’IdP.

4.Page de login : l’IdP affiche le formulaire de connexion.

5.Saisie des identifiants : l’utilisateur envoie ses informations à l’IdP.

6.Preuve d’authentification : l’IdP génère un token ou une assertion (SAML/JWT).

7.Transmission à l’application : l’utilisateur fournit ce token à l’application.

8.Vérification : l’application valide le token via l’IdP ou sa signature.

9.Accès accordé : l’utilisateur accède aux ressources sans resaisie des identifiants (SSO).

Keycloak est une solution IAM modulaire qui fait le lien entre les utilisateurs, les applications clientes et les fournisseurs d’identité externes.

En bref, Keycloak combine Serveur, Base de données, Identity Providers et Clients, organisés par realms.

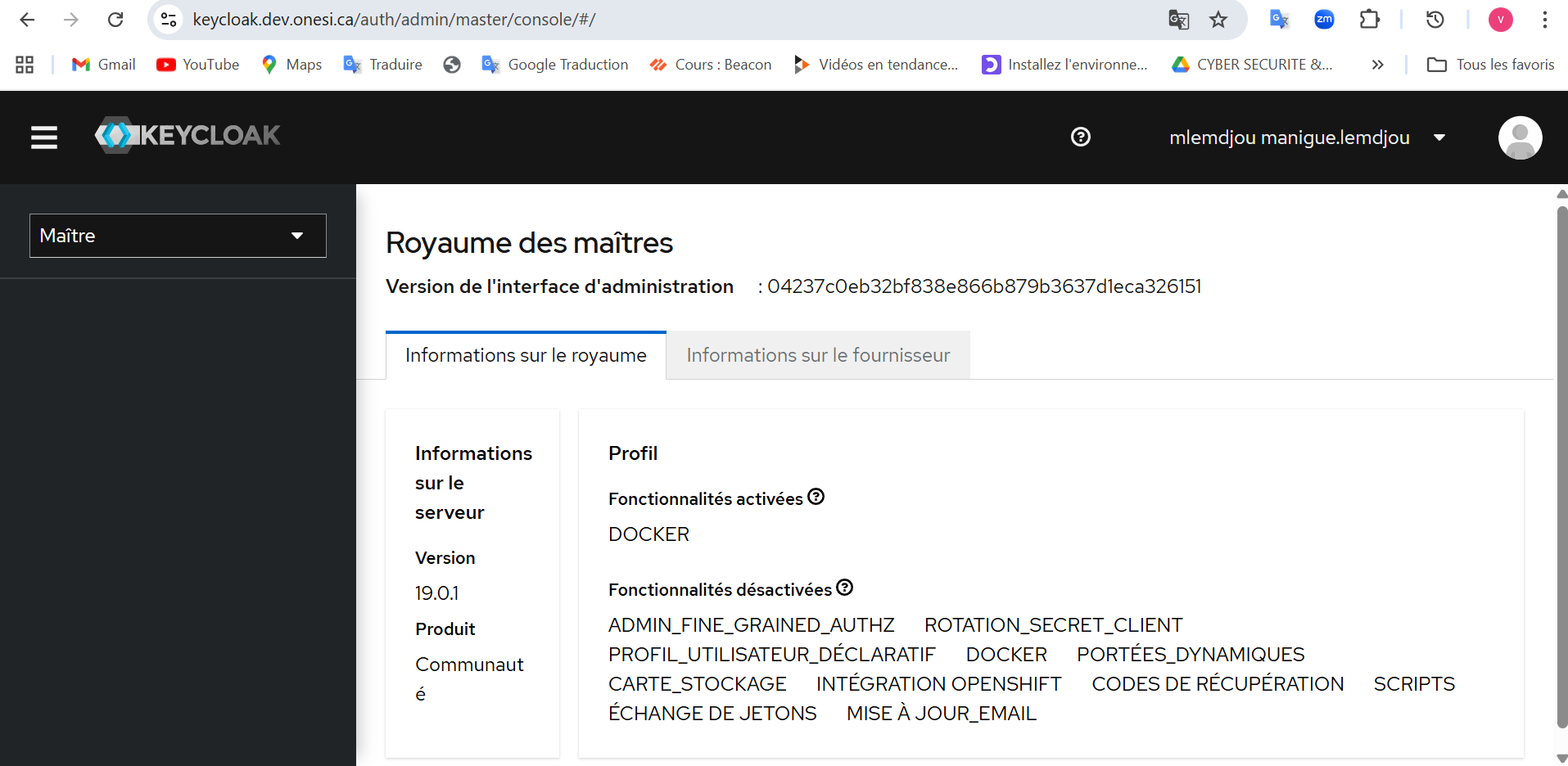

5. Accéder et se connecter à Keycloak

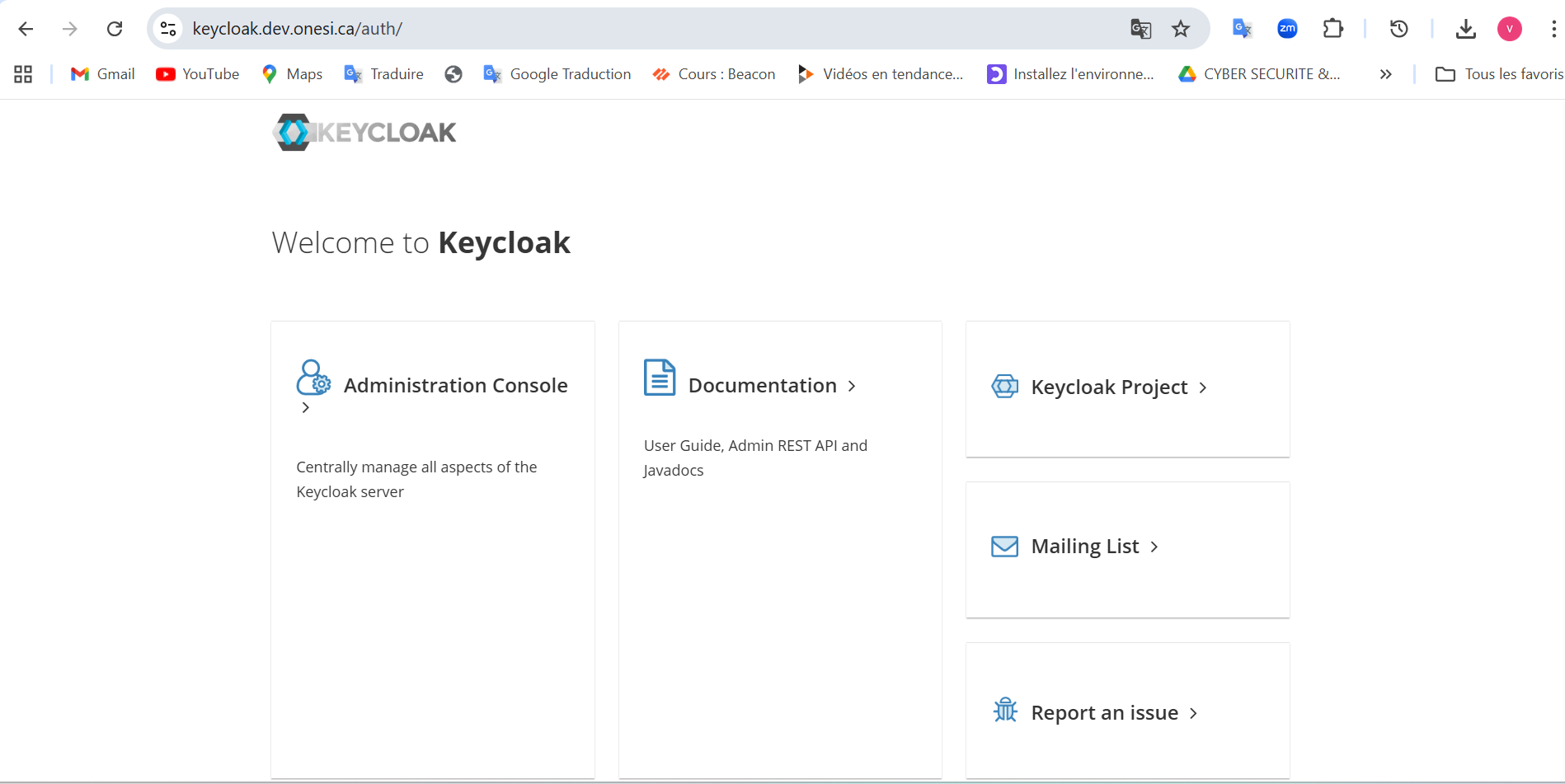

Une fois Keycloak opérationnel en arrière-plan, il devient essentiel de savoir comment y accéder depuis un navigateur. L’interface web est le point d’entrée principal, aussi bien pour les administrateurs que pour les utilisateurs.5.1. Accéder à l’interface de Keycloak

Une fois Keycloak installé et démarré, le service est généralement accessible via une URL du type :

si vous utilisez HTTPS :https://keycloak.dev.onesi.ca/

En ouvrant cette adresse dans votre navigateur, vous arrivez sur la page d’accueil de Keycloak.

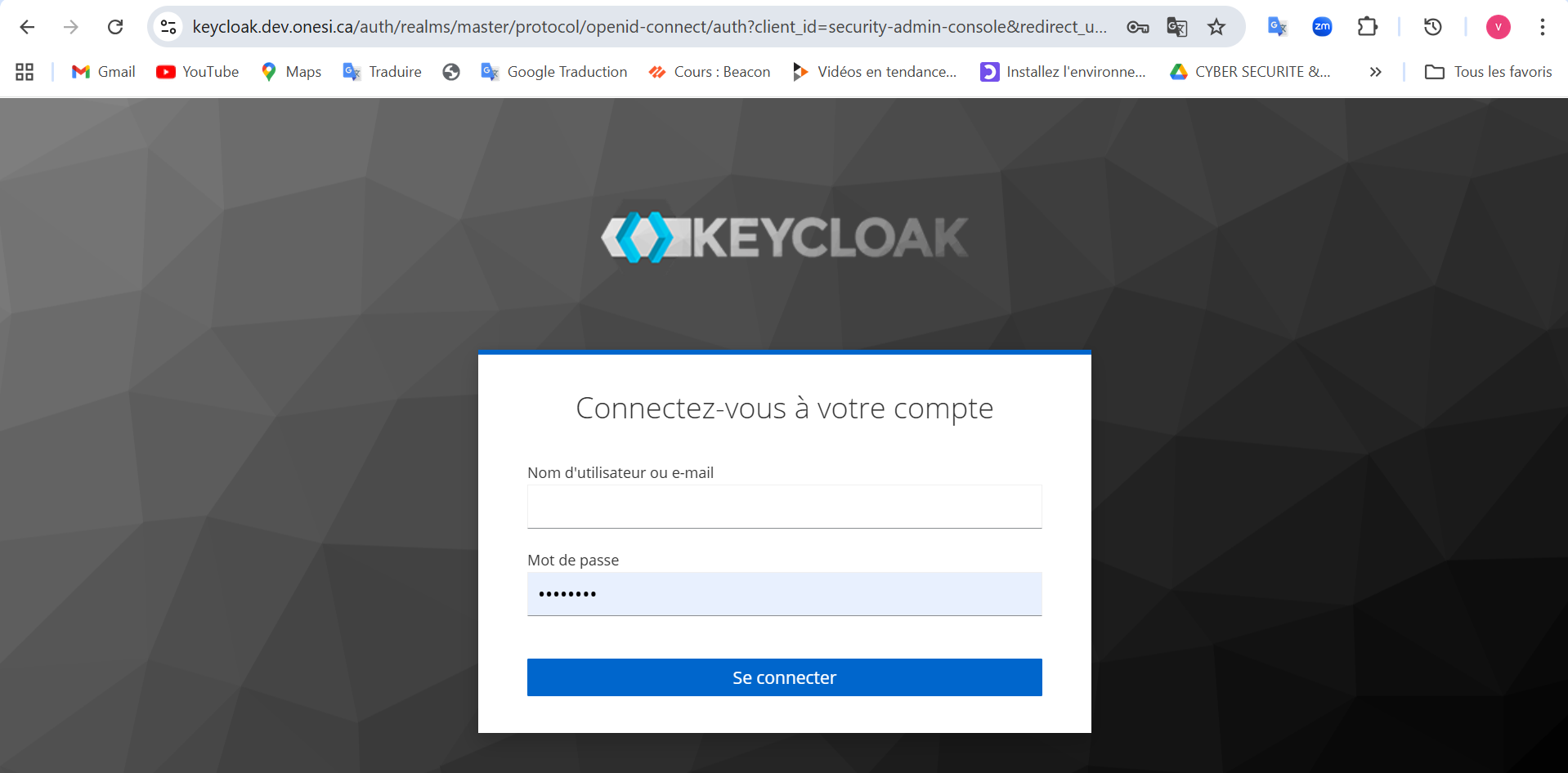

5.2. Connexion à la console d’administration

Cliquez sur Administration Console. Vous arrivez sur l’écran de connexion où il faut renseigner :

Ces identifiants sont ceux définis lors de l’installation ou via les variables d’environnement :

KEYCLOAK_ADMIN=Nom_utilisateur KEYCLOAK_ADMIN_PASSWORD=monMotDePasse

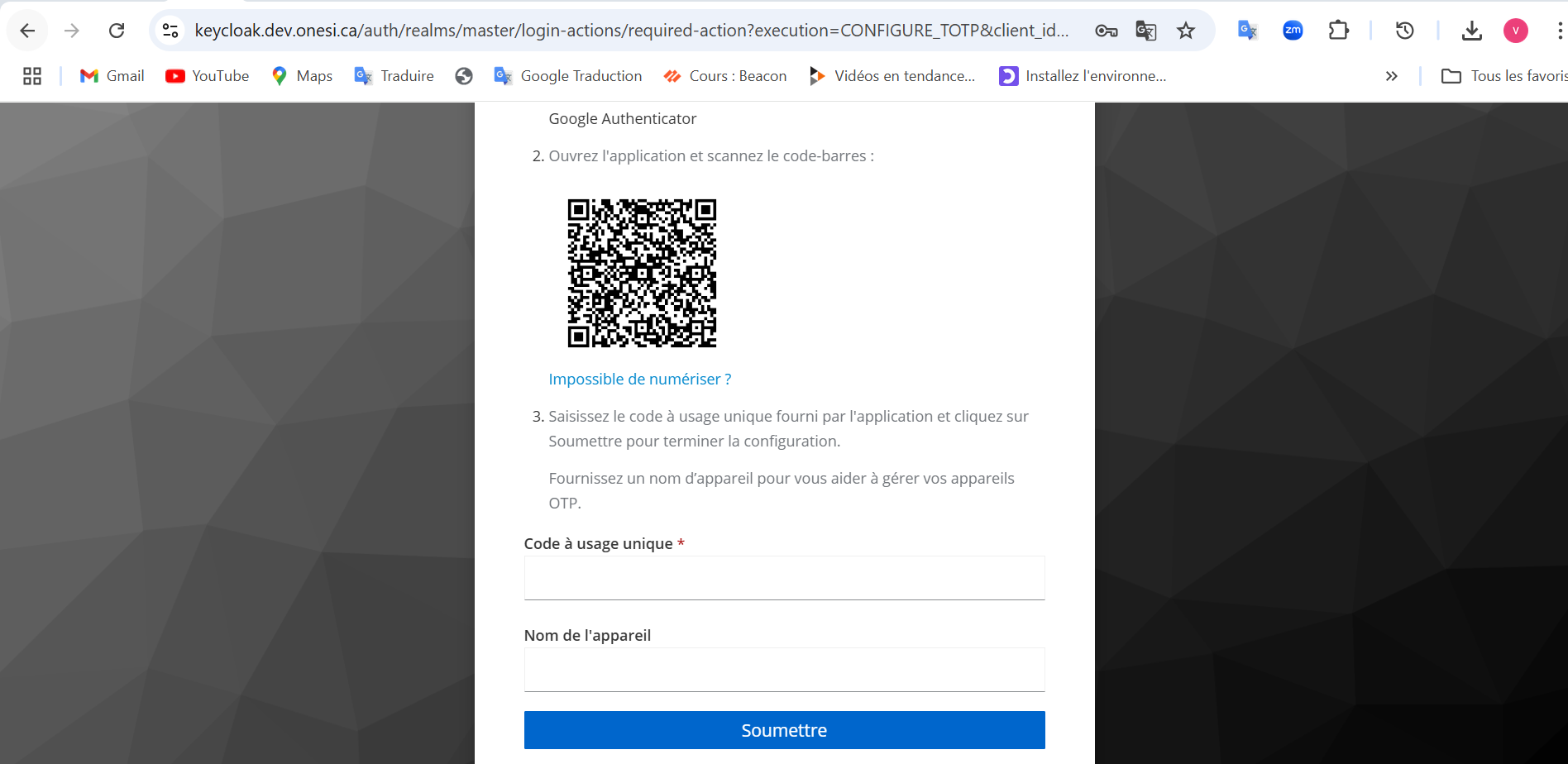

Ensuite on vous demande lors de votre premmiere connection d'associer votre compte à une application authentification en scannant le code QR qui s'affiche à l'ecran avec votre téléphone:

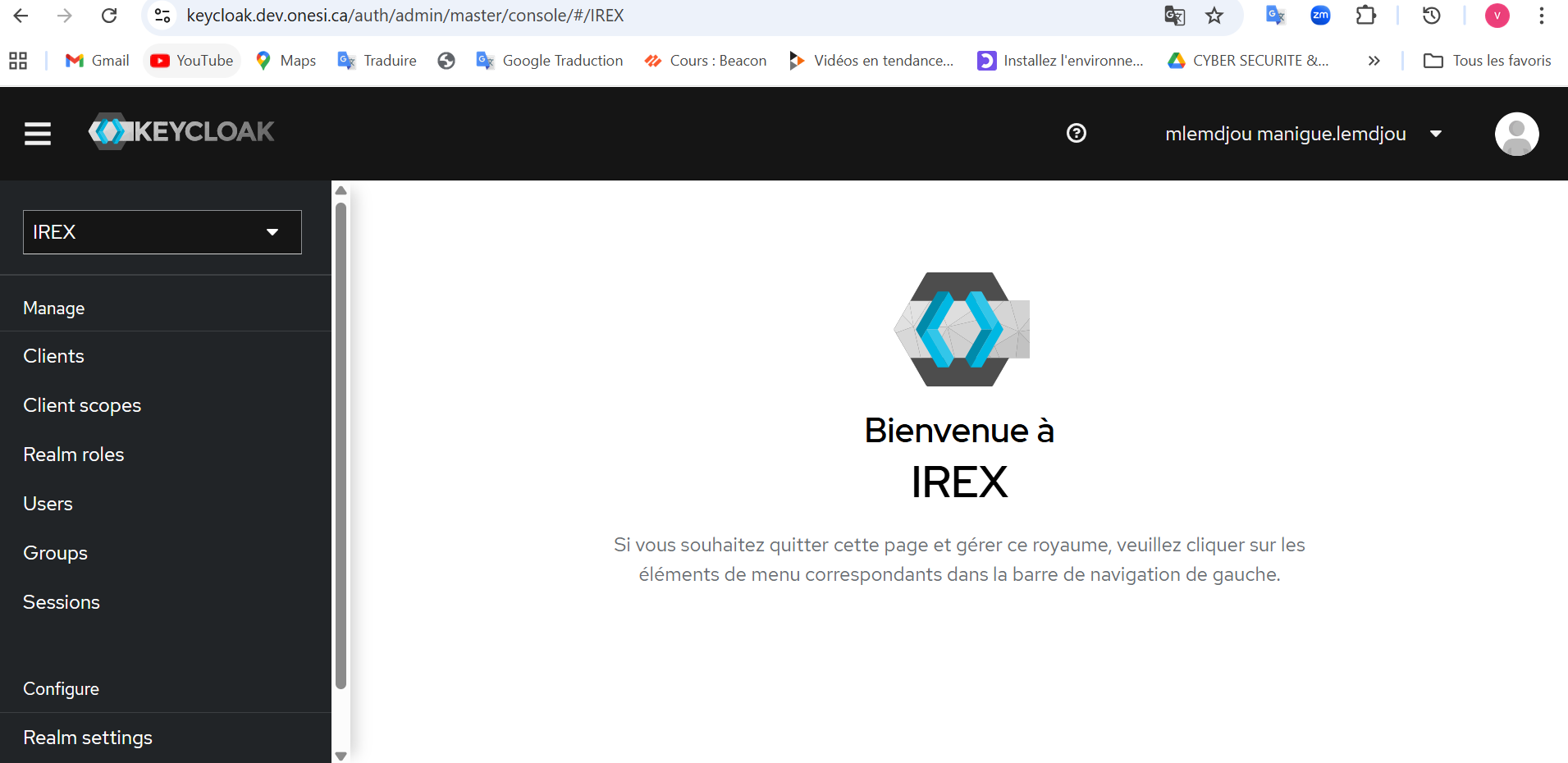

5.3. Découverte de l’interface

Une fois connecté, vous arrivez sur la console d’administration. Les principales sections sont :

5.4. Connexion à la console utilisateur

En plus de la console admin, chaque utilisateur dispose d’un accès à la Account Console.

Console d’administration : Permet de gérer realms, clients, utilisateurs, groupes, rôles et Identity Providers.

Account Console : Permet aux utilisateurs de gérer leur profil, modifier mot de passe, configurer MFA et consulter leurs sessions actives.

Keycloak s’impose comme une solution complète et centralisée pour gérer l’authentification et les accès. Que ce soit via la console d’administration pour superviser les utilisateurs, rôles et applications, ou via la console utilisateur permettant à chacun de gérer son propre compte, la plateforme offre une interface claire et accessible. Elle facilite ainsi la mise en place du SSO, de l’authentification fédérée et des politiques de sécurité modernes.

En adoptant Keycloak, les organisations gagnent en simplicité, en sécurité et en efficacité opérationnelle. Administrateurs comme utilisateurs disposent d’outils adaptés à leurs besoins, garantissant une expérience fluide et sécurisée. Comprendre son fonctionnement est donc une étape clé pour exploiter pleinement le potentiel de cette solution IAM open source.

No comments yet. Start a new discussion.